Relembrando o ataque de 51% à rede da Ethereum Classic

Como um criptoativo entre o top 20, Ethereum Classic (ETC) não era considerado um alvo fácil para um ataque de 51%. Mesmo assim, em janeiro deste ano, seu blockchain foi invadido durante vários dias.

Como aconteceu? Como foi interrompido? Qual o nível de vulnerabilidade dos outros ativos a esse mesmo tipo de violação?

Ethereum Classic é um dos casos mais conhecidos do ataque de 51%. De acordo com a análise feita por empresas de inteligência de blockchain e outras corretoras, o ataque começou no dia 5 de janeiro e continuou por três dias, finalmente sendo interrompido no dia 8, com perdas estimadas em US$ 1,1 milhão.

Um início lento

No dia 7 de janeiro, a corretora Coinbase relatou que seu sistema detectou uma quantidade suspeita de atividade de reorganização no blockchain da Ethereum Classic.

Como resultado da atividade suspeita, a plataforma de negociação suspendeu todas as negociações em ETC para proteger o fundo dos usuários.

Curiosamente, de acordo com Mark Nesbitt, engenheiro de segurança da Coinbase, os sistemas da plataforma detectaram essa atividade logo no dia 5, dias antes de os relatórios ganharem espaço na mídia.

Antes da publicação de Nesbitt, divulgada por um tuíte da conta oficial da Coinbase, havia rumores nas redes sociais sobre uma reorganização profunda de cadeias, que incluía um gasto duplo na rede da ETC.

No dia 6 de janeiro, em resposta sobre o rumor do ataque, Donald McIntyre, desenvolvedor da Ethereum Classic, afirmou: “Bom, a ETC ainda é pequena e tem muitos inimigos, então um ataque com poder computacional suficiente é possível”.

Depois, ele insinuou que o único motivo para preocupação na época era a pausa nas negociações em ETC na plataforma da Coinbase.

Além disso, a conta oficial no Twitter da ETC negou todas as alegações sobre atividade mal-intencionada. Apesar de o tuíte ter sido deletado, os desenvolvedores da ETC afirmaram que a atividade suspeita detectada pela Coinbase poderia ter sido por conta de testes de novas máquinas de mineração.

Também negaram quaisquer gastos duplos ou perdas relacionadas à atividade. De acordo com um tuíte: “Em relação aos acontecimentos de mineração recentes, talvez tenhamos uma ideia de onde vem a taxa de hashes.

Linzhi, fabricante de ASIC, confirmou o teste do #projectLavaSnow, de máquinas de etashes de 1,4 mil/Mh. É provável que tenham sido mineração egoísta (e não um ataque de 51%). Gastos duplos não foram detectados”.

Mais relatos

Apesar da negação por parte dos desenvolvedores, mais relatos e evidências começaram a surgir das empresas de análise de blockchain, além de outras plataformas de negociação de criptoativos. Gate.io foi a primeira corretora a confirmar o relato da Coinbase.

No dia 8 de janeiro, a Gate.io publicou um artigo confirmando que a ETC estava sendo vítima do ataque de 51%: “Confirmamos que um ataque de 51% à ETC aconteceu com sucesso. Na análise, detectamos sete transações de redução. Quatro delas foram criadas pelo invasor e foram transferidos 54,2 mil ETCs.

Depois, a Gate.io corroborou com a descoberta da Coinbase, de que o ataque não foi uma reorganização profunda e inocente na cadeia, o que são acontecimentos possíveis em blockchains. A pesquisa indicou que essa reorganização foi usada pelo invasor para realizar gastos duplos.

Os sistemas da Gate.io conseguiram sinalizar as transações do invasor logo no início, mas, por conta da reorganização, transações seguintes confrontaram o escrutínio e, assim, foram aceitas pela corretora.

Ao relevar os endereços da carteira do invasor, além de outras transações pertinentes a transações mal-intencionadas, Gate.io também explicou que o ataque resultou em perdas de cerca de US$ 40 mil. No entanto, a corretora disse que não passaria as perdas a seus usuários.

Também mostrou o número de confirmação para transações em ETC e disse aos desenvolvedores que alterassem o mecanismo de consenso do blockchain para evitar outro ataque.

O número de confirmação é a profundidade em que está uma transação entre os blocos confirmados. Geralmente, o número de blocos confirmados necessários é entre 3 e 6, apesar de algumas corretoras exigirem mais confirmações para transações de valores mais altos.

Após essa revelação, mais corretoras começaram a limitar a atividade de negociação em ETC em suas plataformas ou a aumentar o limite de confirmação, como a Coincheck, Bitflyer e Etherchain.

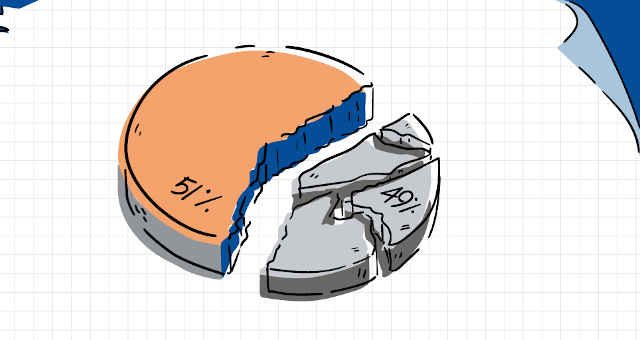

Simultaneamente, os desenvolvedores da ETC finalmente confirmaram o ataque de 51%, fazendo referência a um relatório de que uma única parte conseguiu mais de 50% da taxa de hashes da rede.

O resultado das perdas

Os desenvolvedores revelaram que estavam trabalhando com a empresa chinesa de inteligência em blockchain SlowMist para entender e pesquisar mais sobre os detalhes do ataque de 51%.

No dia 9 de janeiro, SlowMist publicou um artigo com uma análise aprofundada do ataque. A empresa descobriu que a primeira tentativa de transação mal-intencionada aconteceu na plataforma Bitrue. O invasor realizou um gasto duplo de US$ 14 mil. Isso foi confirmado pela conta da Bitrue no Twitter.

Praticamente confirmando a perda da Coinbase, estimada em US$ 1,1 milhão, como resultado do ataque, a SlowMist afirmou que o ataque pausou suas atividades por conta da ação das corretoras.

“Baseado em um rastreamento contínuo, descobrimos que, por conta do aumento das confirmações de bloco e a proibição de endereços de carteira mal-intencionados pelas corretoras, o ataque de 51% foi interrompido logo em seguida.”

Por conta da decisão de interromper as negociações em ETC, a Coinbase conseguiu evitar perdas e proteger os usuários de sofrerem com os gastos duplos do invasor.

No entanto, há controvérsias sobre como a Coinbase agiu em relação à divulgação sobre o ataque na conta oficial da ETC no Twitter: “Em relação sobre a explicação da Coinbase sobre os acontecimentos recentes: detectaram gastos duplos, mas, infelizmente, não entraram em contato com a equipe da ETC sobre o ataque”.

Análise de custo-benefício de um ataque de 51%

Considerando que a ETC está entre o top 20 de criptoativos em capitalização de mercado, a notícia de um ataque de 51% bem-sucedido reverberou por toda a comunidade cripto.

Isso deve ter acontecido porque a Ethereum Classic faz uso do mesmo algoritmo de mineração da Ethereum e, por ser uma rede menor, foi relativamente fácil transferir poder de hash temporariamente de mineração de ether para mineração de ETC, ganhando, assim, maior taxa de hash.

No entanto, a explicação simples é que, com o surgimento do aumento de “taxa de hash por aluguel”, é fácil realizar um ataque desses. Na verdade, o site Crypto 51 listou o custo estimado de aluguel para um invasor de poder de hash necessário da NiceHash, um centro de mineração na nuvem que compra e vende poder computacional sob demanda.

O custo relativamente baixo de atacar até grandes criptoativos deixou a indústria sob alerta. Um ataque de apenas uma hora na rede da Ethereum, por exemplo, poderia custar cerca de US$ 5 mil.

De forma similar, a Crypto 51 afirma que um ataque à litecoin poderia custar cerca de US$ 20 mil por hora, e até mesmo a Ethereum poderia ser vítima de um custo de US$ 80 mil por hora.

Os relatos do ataque de 51% ganharam espaço na mídia no dia 7 de janeiro, causando a queda significativa do preço de ETC em US$ 3,6 mil (o preço atual é de US$ 3,8 mil).

![[Conteúdos gratuitos] Assista ao Giro do Mercado e outros programas exclusivos em nosso Youtube](https://www.moneytimes.com.br/uploads/2024/01/banner-html-28.png)